- Google Gemini will let you schedule recurring tasks now, like ChatGPT - here's how

- iOS 26 isn't just about a rebrand and Solarium - here's what else is coming

- Connect with the Mid-Market and SMB Team at Cisco Live US

- AWS cuts prices of some EC2 Nvidia GPU-accelerated instances

- Energy Management in the AI Era: Cisco's Digital Transformation Advantage

Get a Windscribe VPN Pro Plan for 43% off

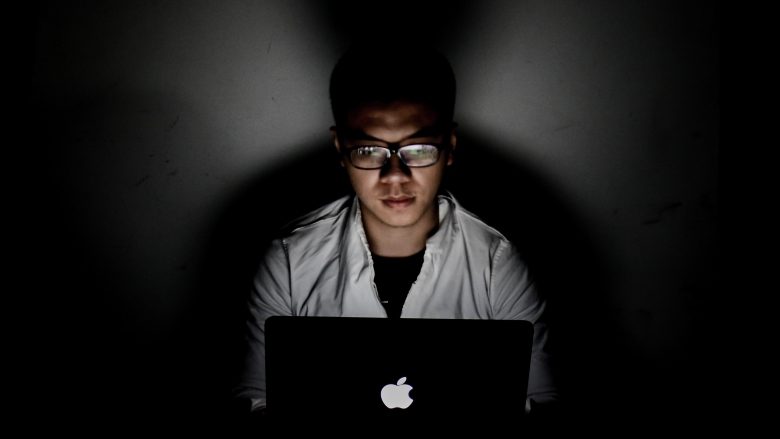

Protect your personal and business information from snoops with a Windscribe VPN Pro Plan—now available for just $39. Image: StackCommerce Hackers, trackers, and cyber criminals have gotten more sophisticated than ever these days, and small businesses are as much a target as big ones. In the days of remote work, it’s crucial to take your cybersecurity even more seriously. You no longer have an office network to connect to for an extra layer of privacy,…

Read More